CISP介绍:

国家注册信息安全专业人员(Certified Information Security Professional,CISP),系中国 信息安全测评中心依据中编办批准开展“信息安全人员培训认证”的职能而实施的信息安全专业人员 资质认定,是国家对信息安全人员资质认可。

CISP发证机构介绍

注册信息安全专业人员(Certified Information Security Professional),是经中国信息安全 产品测评认证中心实施的国家认证,对信息安全人员执业资质的认可。该证书是面向信息安全企业、 信息安全咨询服务机构、信息安全测评机构、政府机构、社会各组织、团体、大专院校以及企事业单 位中负责信息系统建设、运行维护和管理工作的信息安全专业人员所颁发的专业资质证书。该证书是 中国信息安全测评中心为满足社会各界对于专业安全人员的迫切需求,建立和发展的一套信息安全保 障人才体系战略,从 2002 年开始启动的执业认证资质。

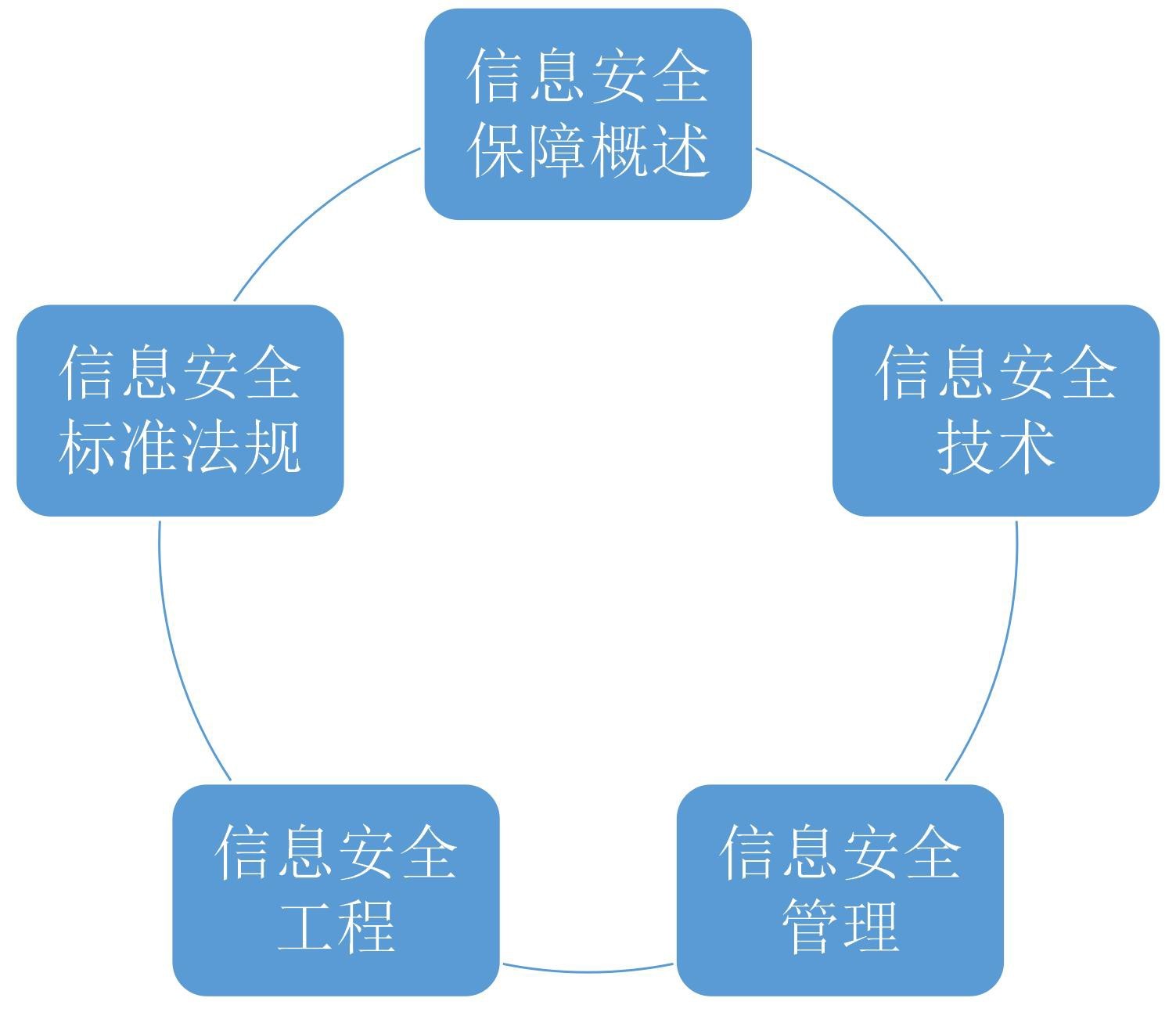

CISP知识体系结构共包含五个知识类

● 信息安全保障概述:介绍了信息安全保障的框架、基本原理和实践,它是注册信息安全专业人员首先需要掌握的基础知识。

● 信息安全技术: 主要包括密码技术、访问控制、审计监控等安全技术机制,网络、系统软件和应用等层次的基本安全 原理和实践,以及信息安全攻防和软件安全开发相关的技术知识和实践。

● 信息安全管理: 主要包括信息安全管理体系建设、信息安全风险管理、具体信息安全管理措施等同信息安全相关的管 理知识和实践。

● 信息安全工程: 主要包括同信息安全相关的工程知识和实践。

● 信息安全标准法规: 主要包括信息安全相关的标准、法律法规和道德规范,是注册信息安全专业人员需要掌握的通用基础 知识。

CISP知识框架

报考条件

硕士研究生以上,具有一年工作经历

本科毕业,具有 2 年工作经历

大专毕业,具有 4 年工作经历

专业工作经历,至少具备 1 年从事信息安全有关的工作经历

获得官方授权培训机构出具的 CISP 培训合格证明

维持认证有效

每三年需要进行认证维持以保持证书有效性

注册费 500 元/年,3 年 1500 元

证书过期后续证,一年内需增加缴纳 500 元。以此类推,过期两年内需缴纳 1000 元+1500 元

续证手续办理过程需要 2-3 个

考试报名材料

报名时培训者要提交电子版 CISP 考试申请表,纸质版 CISP 考试申请表。

三张两寸白底彩色照片。

身份证正反面复印件一份。

相关学历复印件一份。

CISP考试

考试时长:2 小时

考题数量:100 道

考题格式:单选题

通过标准:总分 100 分达到 70 分

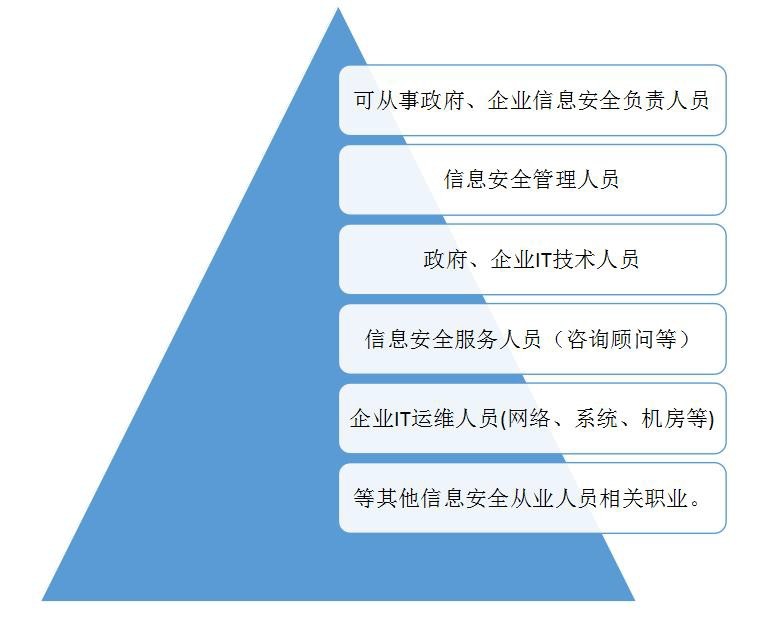

培训对象

1.企业信息安全管理人员

2.信息安全服务提供商

3.IT或安全顾问人员

4.IT审计人员

5.信息安全类讲师或培训人员

6.信息安全事件调查人员

7.其他从事与信息安全相关工作的人员

CISP持证人员的职业发展方向

课程大纲

信息安全保障 | 信息安全保障基础 | 信息安全概念 |

信息安全属性 | ||

信息安全视角 | ||

信息安全发展阶段 | ||

信息安全保障新领域 | ||

安全保障框架模型 | 基于时间的 PDR 与PPDR模型 | |

信息安全保障技术框架 | ||

信息系统安全保障评估框架企业安全架构 | ||

企业安全架构 | ||

安全保障框架模型 | 网络安全法律体系建设 | 计算机犯罪 |

我国立法体系 | ||

网络安全法 | ||

网络安全相关法规建设 | ||

网络安全国家政策 | 国家网络空间安全战略 | |

国家网络安全等保政策 | ||

网络安全道德准则 | 道德约束 | |

职业道德准则 | ||

信息安全标准 | 信息安全标准基础 | |

我国信息安全标准 | ||

等级保护标准族 | ||

信息安全管理 | 信息安全管理基础 | 基本概念 |

信息安全管理的作用 | ||

信息安全风险管理 | 风险管理基本概念 | |

常见风险管理模型 | ||

子主安全风险管理基本过程题 | ||

信息安全管理体系建设 | 信息安全管理体系成功因素 | |

PDCA 过 | ||

信息安全管理体系建设过程 | ||

文档化 | ||

信息安全管理体系最佳实践 | 信息安全管理体系控制类型 | |

信息安全管理体系控制措施结构 | ||

信息安全管理体系控制措施 | ||

信息安全管理体系度量 | 基本概念 | |

测量要求与实现 | ||

业务连续性 | 业务连续性管理 | 业务连续性管理基础 |

业务连续性计划 | ||

信息安全应急响应 | 信息安全事件与应急响应 | |

网络安全应急响应预案 | ||

计算机**及保全 | ||

灾难备份与恢复 | 信息安全应急响应管理过程 | |

灾难备份与恢复基础 | ||

灾难恢复相关技术 | ||

灾难恢复策略 | ||

灾难恢复管理过程 | ||

安全工程与运营 | 系统安全工程 | 系统安全工程基础 |

系统安全工程理论基础 | ||

系统安全工程能力成熟度模型 | ||

SSE-CMM 安全工程过程 | ||

SSE-CMM 安全工程能力 | ||

安全运营 | 安全运营概念 | |

安全运营管理 | ||

内容安全 | 内容安全基础 | |

数字版权 | ||

信息保护 | ||

网络舆情 | ||

社会工程学与培训教育 | 社会工程学 | |

培训教育 | ||

安全评估 | 安全评估基础 | 安全评估概念 |

安全评估标准 | ||

安全评估实施 | 风险评估相关要素 | |

风险评估途径与方法 | ||

险评估的基本过程 | ||

风险评估文档 | ||

信息系统审计 | 审计原则与方法 | |

审计技术控制 | ||

审计管理控 | ||

审计报告 | ||

信息安全支撑技术 | 密码学 | 基本概念 |

对称密码算法 | ||

公钥密码算法 | ||

其他密码服务 | ||

公钥基础设施 | ||

身份鉴别 | 身份鉴别的概念 | |

基于实体所知的鉴别 | ||

基于实体所有的鉴别 | ||

基于实体特征的鉴别 | ||

kerberos 体系 | ||

认证、授权和计费 | ||

访问控制 | 访问控制模型的基本概念 | |

自主访问控制模型 | ||

强制访问控制模型 | ||

基于角色的访问控制模型 | ||

特权管理基础设施 | ||

物理与网络通信安全 | 物理与环境安全 | 环境安全 |

设施安全 | ||

传输安全 | ||

OSI 通信模 | OSI 模型 | |

模型通信过程 | ||

模型安全体系构成 | ||

TCP/IP 协议安 | ||

T 典型网络攻击及防范 | 欺骗攻击 | |

拒绝服务攻击 | ||

网络安全防护技术 | 边界安全防护 | |

检测与审计 | ||

接入管理 | ||

计算环境安全 | 操作系统安全 | 操作系统安全机制 |

操作系统安全配置 | ||

信息收集与系统攻击 | 信息收集 | |

缓冲区溢出攻击 | ||

恶意代码防护 | 恶意代码的预防 | |

恶意代码的检测分析 | ||

恶意代码的清除 | ||

基于互联网的恶意代码防护 | ||

应用安全 | 应用安全 | |

电子邮件安全 | ||

其他互联网应用 | ||

数据安全 | 数据库安全 | |

数据泄露防护 | ||

软件安全开发 | 软件安全开发生命周 | 软件生命周期模型 |

软件危机与安全问题 | ||

软件安全生命周期模型 | ||

软件安全需求及设计 | 威胁建模 | |

软件安全需求分析 | ||

软件安全设计 | ||

软件安全实现 | 安全编码原则 | |

代码安全编译 | ||

代码安全审核 | ||

软件安全测试 | 软件测试 | |

软件安全测试 | ||

软件安全交付 | 软件供应链安全 | |

软件安全验收 | ||

软件安全部署 |